Metasploit、payload与meterpreter应用

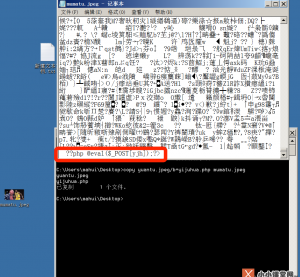

- 作者:小小课堂网 - 阅 1,144 推荐msfvenom生成被控端程序,是基于Metasploit中提供的windows/meterpreter/reverse_tcp生成的。Metasploit中的Payload分类下提供了大量的被控端程序。今天,小小课堂网( xxkt.org.cn )分享的是《Metasploit、payload与meterpreter应用》。希望对大家有所帮助。

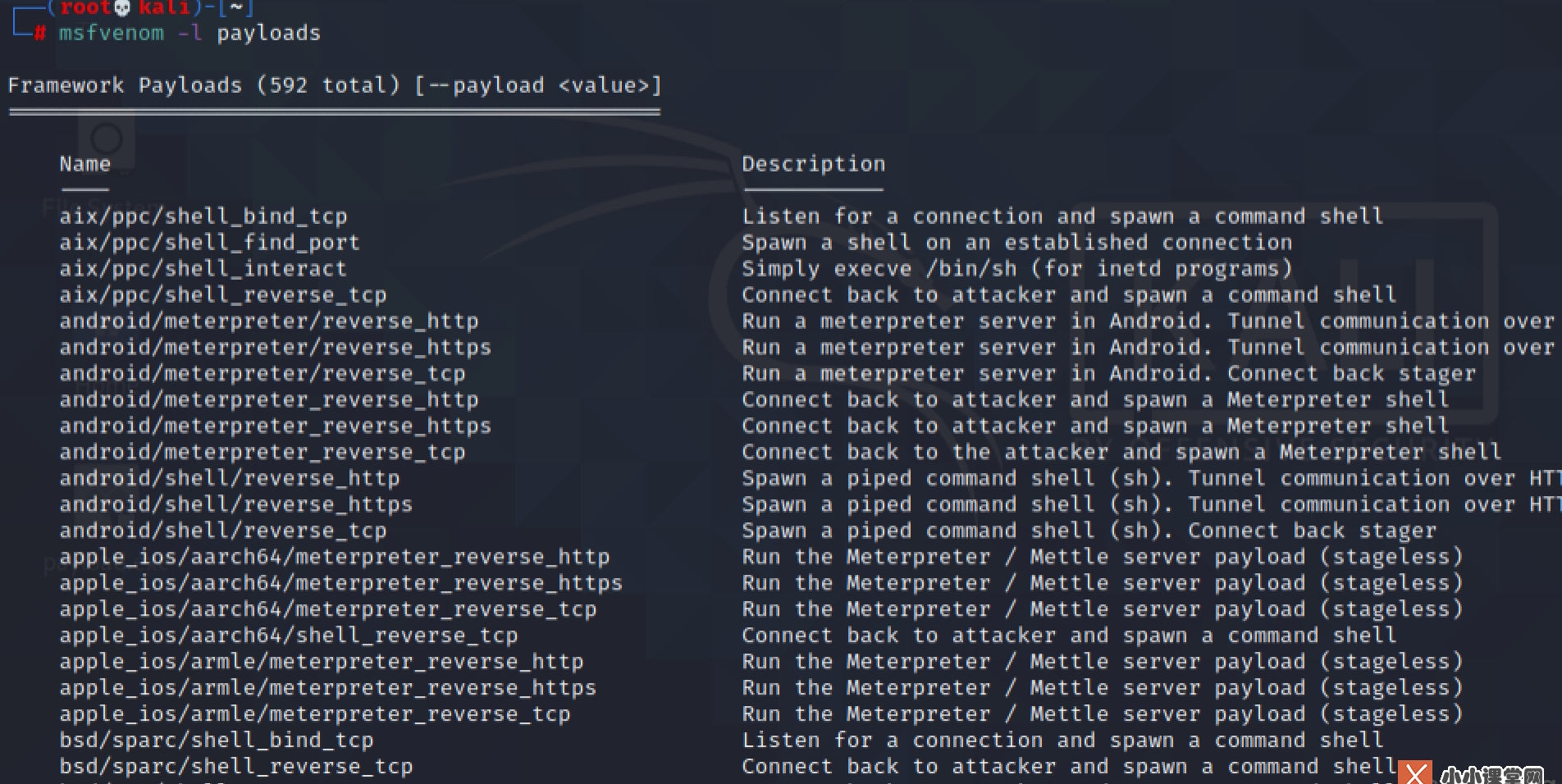

一、查看所有payload

命令msfvenom可以查看所有的payload,命令如下:

msfvenom -l payloads

目前,kali linux中预装的metasploit有592个payload。

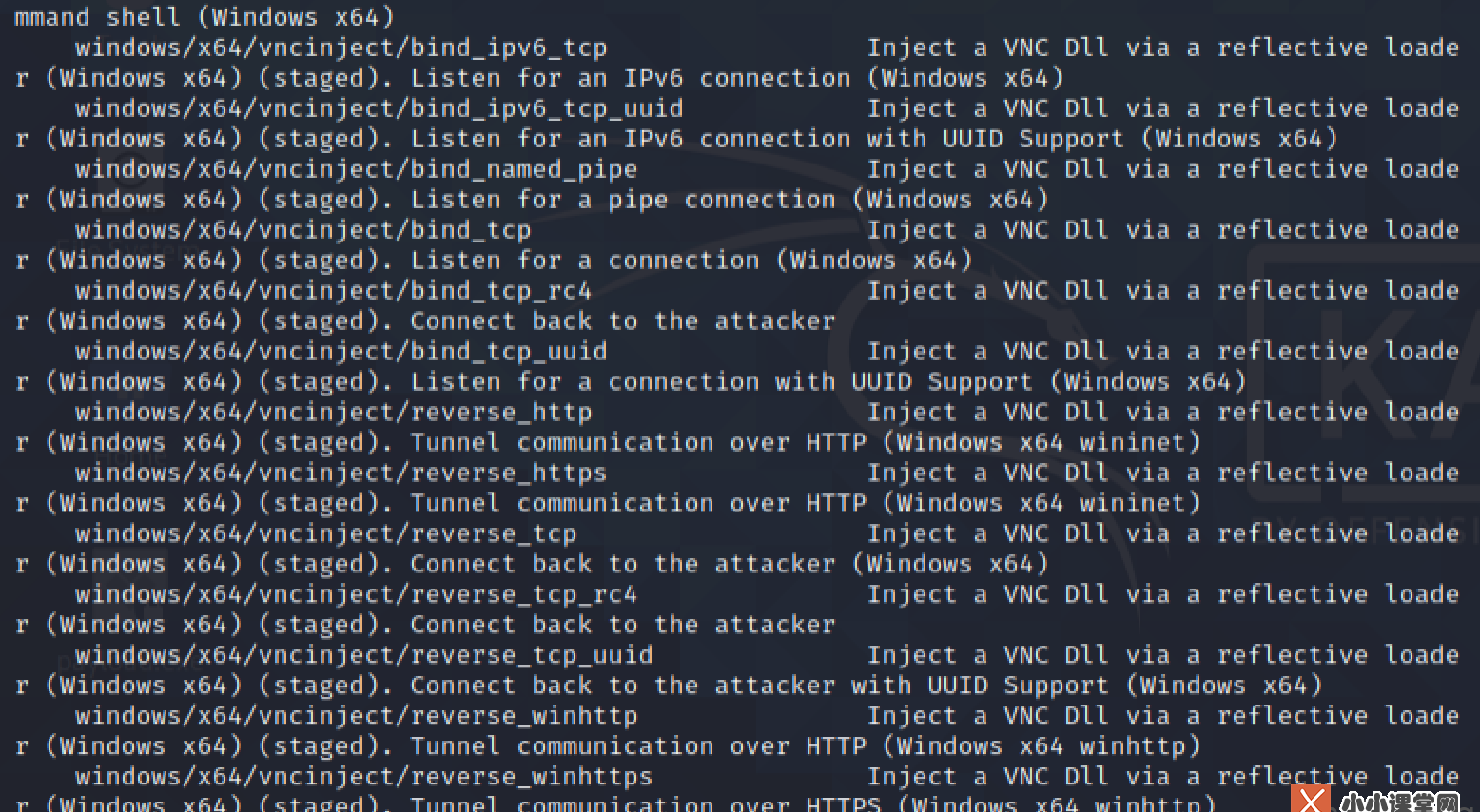

name:payload的名称,命名为三段式标准,操作系统+控制方式+模块具体名称共同组合而成。模块名一般会标识payload采用的是正向还是反向的方式,以及采用了哪种网络协议传输,tcp即采用了tcp协议,reverse即反向。

windows/meterpreter/reverse_tcp:windows为操作系统,meterpreter为控制方式,reverse_tcp为模块具体名称。

除了windows外,还有Android、Apple ios等操作系统,除了meterpreter外,还有shell控制方式。payload说明:

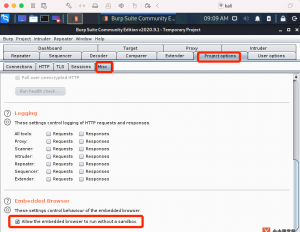

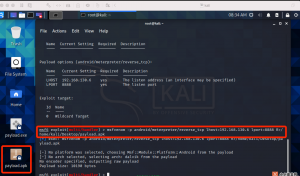

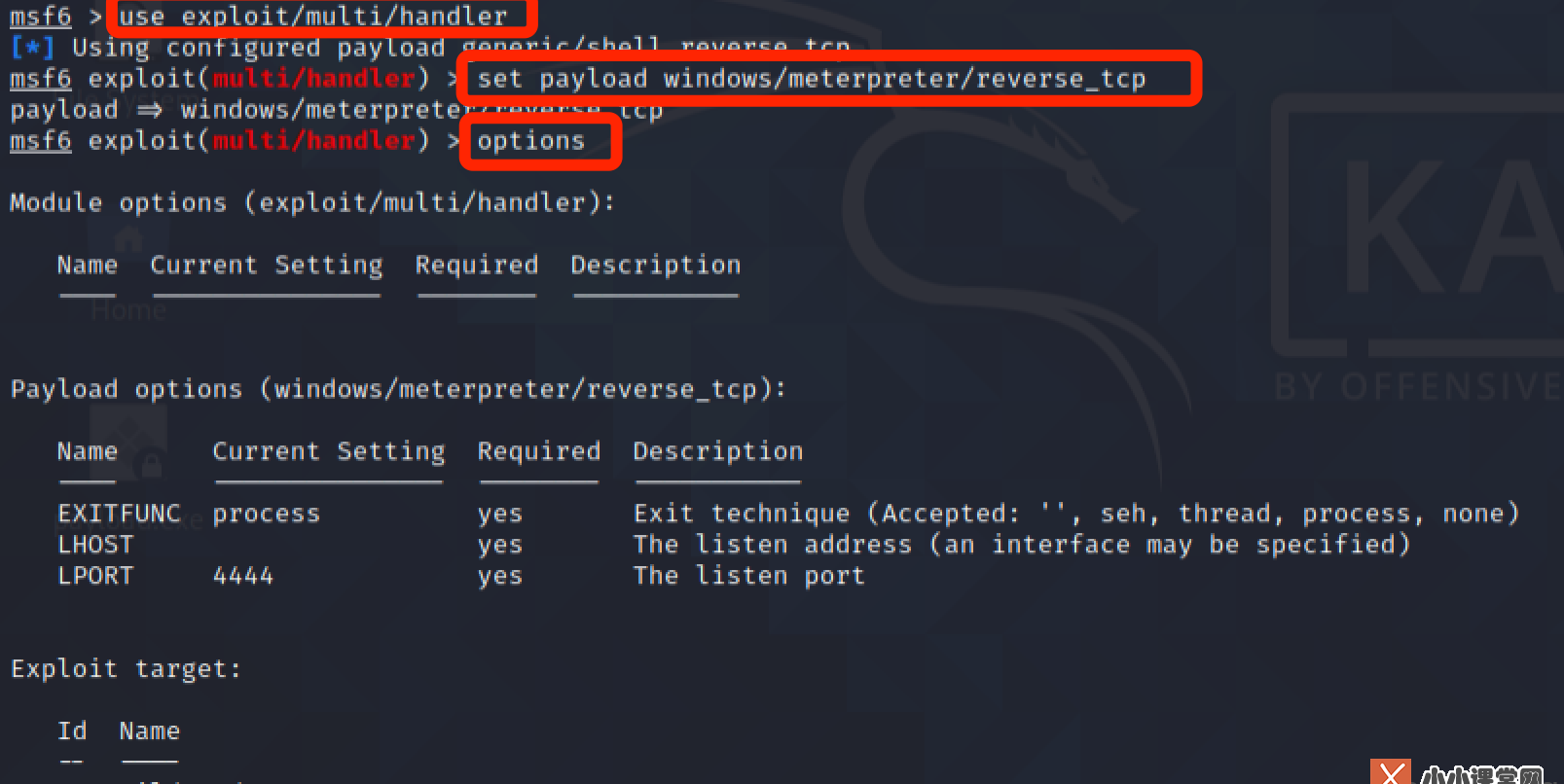

二、payload使用

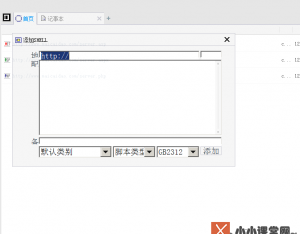

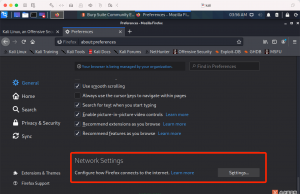

每个payload在使用时,都需要设定一些参数,例如reverse_tcp是一个反向木马,它在运行后会去主动连接控制端,我们必须给出控制端的IP地址和端口。当我们不了解某个payload使用方法时,哦们可以通过options来查看。

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

options

payload使用方法:

我们可以看到required是标yes的是必须要设定的,description是对该条参数的解释,我们只需要设置控制端ip-listen host(即lhost)和控制端端口-listen port(即lport),即可。

name:参数名

current setting:参数的默认值

required:是否为必须

description:是对该条参数的解释

EXITFUNC默认即可。

以上就是小小课堂网( xxkt.org.cn )分享的是《Metasploit、payload与meterpreter应用》。感谢您的阅读。

本文最后一次更新时间:2022年2月28日

随机文章

HTTPS协议是什么(HTTPS与HTTP协议区别)

seo如何优化关键词上首页(提升用户体验度成为SEO唯一准则)

SEO模拟点击软件哪个好用(百度模拟搜索点击脚本设计)

如何成为seo高手(如何成为SEO大神)

小小课堂SEO培训(seo9SEO培训教程服务)

小小课堂SEO培训(石家庄网站mip改造)

搜索引擎算法原理规则有哪几种(搜索引擎算法名称与作用)

网站公安备案不做可以吗(全国互联网安全管理服务平台简介)

本文《Metasploit、payload与meterpreter应用》由小小课堂网整理或原创,侵删,欢迎转载并保留版权:https://xxkt.org.cn/ 感谢您的阅读。

本站提供SEO培训、咨询、诊断,QQ:2216876660 微信:huowuyan 公众号:小小课堂网